Ingen krise for 2FA!

Illustrasjon fra leverandøren AppsPicket.

Illustrasjon fra leverandøren AppsPicket.

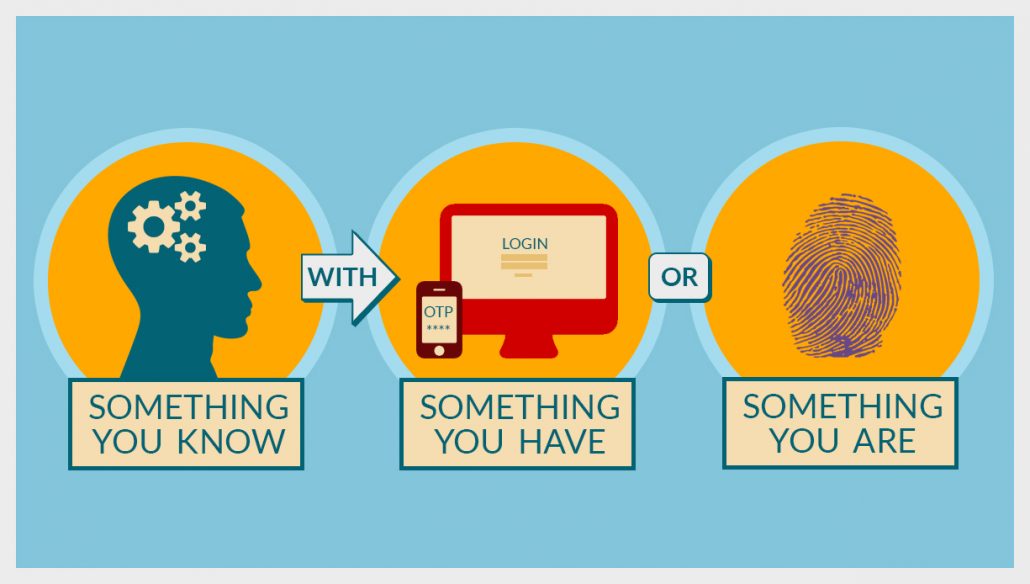

Tofaktor-autentisering har fått en knekk. SMS-basert 2FA ble hacket. Likevel: 2FA er undervurdert.

Etter 40 år med dårlige passord har 2FA løftet IT/data/cyber-sikkerheten i verden minst en størrelsesorden. Enkel nok til å bli akseptert, triviell å bygge utenpå eksisterende løsninger, sikker nok til å ‘make a big difference’.

Det som startet med kodebrikker og - på hjemlige trakter - bankID, eksploderte med smarttelefoner. Billige, tilgjengelige og effektive 2FA-løsninger der ‘den andre faktoren’ formidles via SMS, epost, fysiske kodebrikker, digitale token-apper, fingeravtrykk, ansikts-gjenkjenning eller iris-skanning.

Så kom Reddit-hacken i august, håndtert åpent og ryddig fra selskapets side. «Vi overvurderte SMS-basert 2FA» skrev selskapet og fortsatte:

“We learned that SMS-based authentication is not nearly as secure as we would hope, and the main attack was via SMS intercept”.

Perfekt utgangspunkt for medie-spinn og alvorlige advarsler fra ‘eksperter’.

“What they are saying is that their cloud infrastructure had high-privilege accounts secured by crappy two factor protections and one of their admins was popped,” siteres én av ekspertene i Wired Magazine, som generaliserer videre: “2FA med SMS er ikke sikkert, hva med andre varianter?”

Reddit gjorde en tabbe. Anvendelsen tilsa maksimal sikkerhet, de valgte SMS og endret ikke praksis etter at svakheten ved SMS-basert 2FA ble kjent i 2016. Det straffet seg.

Å kalle løsningen ‘crappy’ er imidlertid innsiktsløst. Å bruke hendelsen til å så tvil om 2FA generelt er tøv. 2FA er like sikkert i oktober som i mai. SANS-ekspert og instruktør James Murray parkerer det hele slik:

While SMS-based authentication is orders of magnitude stronger than reuseable passwords, it is more vulnerable to attack than token-based. However, to date, attacks against it have involved take-over of the phone or phone number, often by social engineering, with the result that the legitimate party does not receive the requested one-time password. These attacks rely upon special knowledge of the association between the target account and the phone number. While less secure than token-based authentication, in many applications and environments SMS is both cheaper and more convenient.

Oppsummert sitter vi igjen med følgende erfaring:

- 2FA løfter sikkerheten dramatisk i forhold til alternativet, rene passord og PIN-koder, er lett tilgjengelig og koster lite.

- Ulike 2FA-mekanismer gir ulike grader av sikkerhet. Epost er den minst sikre, SMS mye sikrere, token-baserte varianter – for eksempel Google Auth og Authy – får topp-score. Det samme gjør fingerprint og facial scan via smarttelefoner.

- Å overta SMS-trafikk, som i tilfellet Reddit, har høy terskel, men er teknisk enkelt og beskrevet på sin egen Wikipedia-side (SIM Swap Scam ).

- SMS-basert (og epost-basert) 2FA er ikke godt nok for krevende omgivelser.

2FA – uansett type – er et enormt sikkerhetsløft fra passord og PIN-koder, og har egenskapen utallige tidligere forsøk har manglet: Enkelt og billig – for brukerne, for systemene, for IT.

2FA må brukes mer, ikke mindre. Hvilken variant som er optimal, bestemmes av risiko, ikke 'convenience'.

Se også 'Sikkert nok' - helt til det smeller...

Illustrasjon © AppsPicket.com

Legg igjen kommentar

Du må være innlogget for å kunne kommentere.